Dimanche, l’État Islamique a lancé une “vaste” offensive de cyberhacking sur la France où elle aurait eu accès à des données sur le Ministère de la Défense et de la Culture. L’information a beaucoup été partagée sur Twitter, notamment par le tweet de Romain Caillet :

A tel point que des médias sont tombés dans le panneau en publiant que des ministères du gouvernement français avaient été attaqués. Le Parisien titrait ainsi :

“Cyberjihadisme : trois sites de ministères français piratés” pointant lui-même vers un article du Figaro qui dirait que “L’attaque, qui a commencé vendredi, a été confirmée au Figaro.fr par une source gouvernementale.” Finalement, les deux médias éditeront leur article en disant qu’il s’agirait d’une attaque bénigne et «plutôt fantaisiste». (Un jour après.) 20minutes.fr, toujours à l’affût du clic titre “Cybercaliphate : Des hackers revendiquent le piratage de sites ministériels” en répercutant les informations et le démenti.

En réalité, tout cela est complètement faux et cousu de fil blanc. Cela fait maintenant des mois que nous observons le phénomène et il n’est pas le premier

A noter que pour la première fois sur ce blog, l’article est le résultat d’un travail conjoint de moi-même et de Camille Doucet, étudiante de l’UCL en Master II que je vous encourage à suivre. Celle-ci observe depuis près d’un an l’État Islamique sur les réseaux sociaux. La présente analyse est en grande partie née de ses observations.

I. Le Modus Operandi

Spécifions directement que l'”attaque” menée envers la France n’est pas la première de ces derniers jours. Il y a effectivement eu des opérations contre les États-Unis, contre l’Angleterre, contre l’Arabie Saoudite, contre la Russie, contre Israël et enfin, contre la France. La preuve via ce tableau des dernières opérations :

1. L’art de l’effet d’annonce

L’État Islamique cultive l’art d’annonce de ses contenus multimédias . (il édite des médias et des vidéos de propagande) :

A chaque annonce des “hacks”, lancé par l'”Islamic Cyber Army”, entité numérique de l’Etat Islamique, nous retrouvons un premier tweet avec une photo ou une vidéo annonçant une future cyber attaque un à cinq jours avant celle-ci. Ce fut également le cas pour la France :

https://twitter.com/doucetc/status/658343961166237697

Cette technique avait déjà été utilisée lors du premier cas observé, à savoir celui des USA. Ce fut le “retour de la Cyber Army” qui profitait de l’anniversaire du 11 septembre pour faire de l’effet d’annonce :

Cette première attaque avait surtout pour but de donner de la visibilité à l’Islamic Cyber Army ; et de se légitimer pour la suite des évènements.

2. Le déroulement

a) L’utilisation de hashtag dans les deux langues

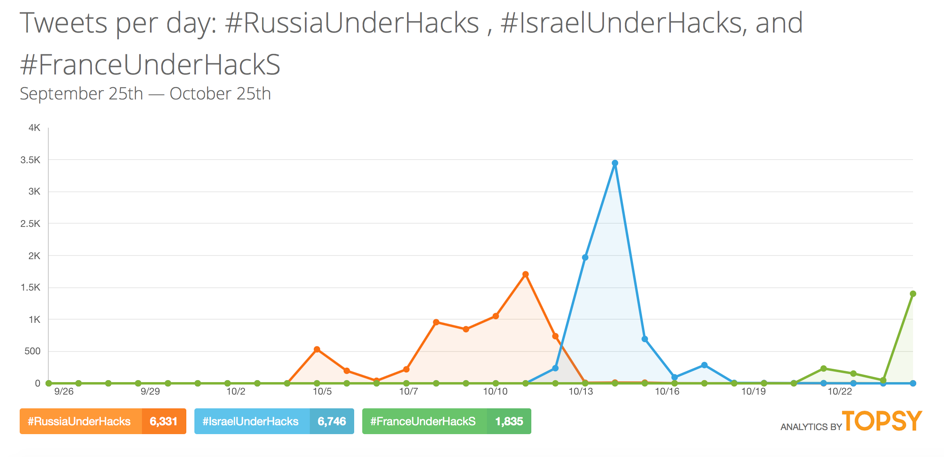

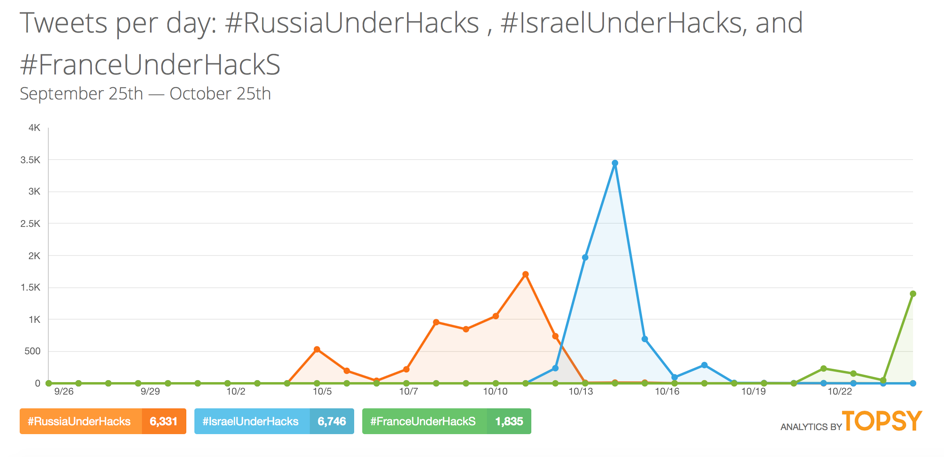

Une particularité se retrouve dans les six cas d’effet d’annonce de l’Islamic cyber army : l’utilisation d’hashtag pour l’occasion, à la fois en arabe et en anglais. #AmericaUnderHacks (aussi #usaUnderHackS), #BritainUnderHacks, #SaudiUnderHacks, #RussiaUnderHacks, #IsraelUnderHacks et #FranceUnderHacks.

b) Un “branding” des acteurs

Avant chaque nouvelle annonce de cyber attaque, les comptes sont recréés avec les mêmes codes pour être plus facilement reconnaissables : même photo de profil et nom identifiable.

Ces noms ont quelque peu varié durant le premier cas observé (AmericanUnderHacks) mais plus du tout par la suite.

c) La pyramide de la propagation de contenu de l’État Islamique

Nous avons schématisé leur propagation de la façon suivante :

Niveau 1

Le niveau 1 est le premier tweet diffusé est celui du compte créé pour l’occasion comme ici, celui d’un des hackers qui annonce une nouvelle cyber attaque avec le lien de la vidéo.

Niveau 2

Le Niveau 2 est celui des comptes dits « diffuseurs » qui sont chargés de transmettre en continu les mêmes tweets que le compte de niveau 1.

À titre d’exemple, voici quelques tweets diffusés durant “la cyber attaque” contre la France le 24 et 25 octobre 2015. Les deux premiers tweets reprennent des documents du site de l’État de la Bretagne. Les deux du milieu reprennent des données du ministère des Affaires étrangères français. Les deux derniers tweets reprennent des données du Sénat français :

Niveau 3

Le niveau 3 est celui de ceux qui retweetent le premier niveau ou le second niveau ; multipliant encore la visibilité du contenu

Niveau 4

Le niveau 4 reprend tout simplement tous les followers de tous les comptes de niveau 1, 2 et 3 ainsi que tous ceux qui ont eu le contenu diffusé sur leur fil d’actualité.

c) … Mais une pyramide de contenu qui s’effondrent à cause des suppressions par Twitter !

Lors du premier cas (AmericanUnderHacks), nous avons pu facilement faire la cartographie des acteurs sur base des tweets le jour d’après avec les comptes survivants :

Pour rappel, ces cartographies utilisent la théorie des réseaux qui transforme chaque compte Twitter en un point relié entre eux par l'”interaction” (un retweet, une mention, ou un favori). Les couleurs sont attribuées pour séparer l’ensemble en communauté partageant plus de lien entre eux. Plus un point est gros, plus il a de mentions/RT parmi le réseau.

AmericanUnderHacks

AmericanUnderHacks

On voit donc pas mal de monde dont les comptes @cyberica22222 et @nangrada qui sont ceux de deux des hackers de l’Islamic Cyber Army.

On s’est rapidement rendu compte que les comptes que l’on observait se faisaient supprimer en temps réel par Twitter. Ainsi, pour le cas d’Israël, on a fait la cartographie à deux différents moments. Au début :

IsraelUnhackerHacks I

IsraelUnhackerHacks I

On y voit deux hackers : @baqya0215 et @alsmeray. On a extrait les tweets 2 heures plus tard :

IsraelUnderHacks 2

IsraelUnderHacks 2

On voit donc une véritable purge par Twitter des comptes. Pour la France, la suppression sera encore plus en temps réel et rapide. En effet, à peine alertés, nous étions déjà trop tard :

FranceUnderHacks 1

FranceUnderHacks 1

Il ne reste plus qu’AmirNor3153, un compte de diffuseur. On remarque cependant le hacker Cybercaliphate qui vient de revenir “dans le jeu”. Quelques diffuseurs vont être supprimés (à peine 5 minutes plus tard) :

Ensuite, le gros diffuseur amirnor3153 va être supprimé et Cybercaliphate_ prend de l’ampleur accompagné de Abunyasha :

Quelques temps après, on voit Dr_isis, “hacker”, réapparaître avec un autre alias :

Ca montre bien que Twitter supprime, mais qu’il y a une certaine résilience de la part des “hackers” de l’État Islamique.

d) Quelques stratégies de résilience

Si l’on voit que la stratégie de Twitter déstructure bien leur communication, il y a toujours la faille des comptes qui sont facilement créés à nouveau quelque temps après puisque les membres de l’EI tweetent eux-mêmes leur suppression :

Par ailleurs, pour contrer cette stratégie de suppression de comptes par Twitter. Le groupe a mis en place des comptes de références qui mettent en place la relance des réseaux à l’aide de tweets annonçant nouveaux comptes et les comptes déjà existants à suivre.

Nous observons actuellement une seule nuance : l’utilisation de photographie pour faire croire à de simples comptes.

Ces tweets font bien attention de ne pas mentionner les hashtags de l’opération pour ne pas être détectés par Twitter. On remarque que le fait de se suivre l’un l’autre est très important pour eux. En effet, en analysant les Time Zone et location des différents comptes, on remarque qu’ils ne sont pas du même pays. C’est ainsi que l’on a parfois réussi à analyser les liens entre les différents comptes à de multiples reprises sur base des comptes qui n’avaient pas encore été supprimés par Twitter :

Pour rappel, ces cartographies utilisent la théorie des réseaux qui transforme chaque compte Twitter en un point relié entre eux par le “relationship” (une relation following ou follower). Les couleurs sont attribuées pour séparer l’ensemble en communauté partageant plus de lien entre eux. Plus un point est gros, plus il a de followers parmi le réseau.

Relations des comptes survivants durant le #AmericanUnderHacks du 10 au 12 septembre

Relations des comptes survivants durant le #AmericanUnderHacks du 10 au 12 septembre

Les diffuseurs et hackers sont ici dans la communauté verte. Les autres sont des “sympathisants” ou “diffuseurs”. Même chose pour Isräel UnderHacks :

Cartographie des relations entre les comptes survivants ayant utilisé le hashtag #IsraelUnderHacks entre le 14 et le 15 octobre 2015

Cartographie des relations entre les comptes survivants ayant utilisé le hashtag #IsraelUnderHacks entre le 14 et le 15 octobre 2015

- Le compte @alsmeray est celui d’un des hackers et le premier compte à diffuser le tweet avec la vidéo (niveau 1).

- Les comptes @noofq8noof, @baqya2015, @isis53 et @engisis_119 sont les comptes des autres hackers chargés ici de rediffuser le même contenu.

- Chaque hacker a sa communauté ce qui permet une plus large diffusion vers les niveaux 3 et 4.

Pourtant, tous les comptes se suivent entre eux, ce qui démontre que malgré la suppression des comptes, les communautés de sympathisants du groupe État islamique se recréent facilement.

Ces cartographies étant basées sur un seul événement, nous avons voulu analyser les comptes de l’État Islamique sur une base plus “globale”. Camille Doucet a donc créé une liste de 350 comptes, alimentés quotidiennement pour rester à ce nombre, sur un mois :

A noter qu’il est possible que certains comptes ne fassent pas partie de l’EI, car Camille Doucet a établi cette liste sur base de conversations. Il est possible qu’un compte ait été mentionné sans faire partie de la propagande de l’EI.

- La première communauté “francophone” en jaune représente ceux qui communiquent en français.

- La deuxième communauté “militaire” en bleu reprend ceux qui parlent des attaques militaires et terroristes sous l’occupation du groupe Etat islamique.

- La troisième communauté “Syrie” en orange regroupe ceux qui parlent principalement de la situation en Syrie.

Il est intéressant de remarquer qu’il n’y a pas vraiment de liens entre la communauté des francophones avec la communauté « militaire » et que le lien est plus fort avec la communauté « Syrie ».

Les membres de la communauté francophone sont beaucoup plus liés entre eux que dans les autres communautés.

Des comptes font le relai entre les trois communautés parce que des personnes des deux communautés les suivent et/ou qu’ils communiquent sur les deux sujets.

Le principal apport de cette analyse est de montrer que l’État Islamique ne forme pas un “pack” uniforme où tout le monde se suit tous l’un l’autre.

II. Analyse

1. Du hack ? En réalité, de fausses informations ou des informations publiques

En réalité, de hack, il n’y en a aucun. En effet, nous avons remarqué que de nombreuses fois, les mêmes documents circulaient.

Par deux fois, le groupe a annoncé avoir hacké des Princes saoudiens à deux dates différentes : le 11 septembre 2015 et le 28 septembre 2015.

Cas 1 : le 11 septembre 2015

Cas 2 : le 28 septembre 2015

En analysant la genèse des comptes de ces hackers, il est possible de retrouver aux deux dates les mêmes documents comme le montrent les tweets ci-dessus. Il a déjà été prouvé par le compte Terror Monitor que la plupart des données hackées sont facilement trouvables pour tout un chacun sur le net. Pour le cas de la France, nous avons également fait quelques tests sur base de listes diffusées par l’EI :

Toutes ces informations sont disponibles… sur le site du sénat. Prenons par exemple Pierre Hérisson. Il est dit qu’il n’a pas de profession déclarée. Or, sur le site du sénat, il en a bien une.

Via Michel Bécot, nous comprenons qu’en réalité, l’EI n’a pas “hacké les sénateurs actuels, mais les anciens (défenses de rire)

Vous l’avez donc compris: le hack n’est donc qu’un simple : « inurl:*.gouv.fr ext:xls”, technique bien connue de tous les amateurs d’intelligence économique.

2. Une stratégie de contenu à la fois interne et externe

Twitter sert autant à viser les Stakeholders internes à l’organisation – membres et sympathisants – que les parties prenantes externes – potentielles recrues, voire le reste du monde. La tactique utilisée pour toucher tous ses publics ? Leur tactique de diffusion de contenu consiste à émettre un contenu le plus attractif possible afin qu’il soit répandu sur le réseau social. On remarque ainsi qu’ils se suivent énormément afin d’être au courant de la marche à suivre.

3. Parlez de moi pour montrer que j’existe

Al-Qaeda se servait déjà d’Internet pour véhiculer sa propagande : sites web, blogs, webmagazines, vidéos, etc. L’EI n’a rien inventé à ce niveau-là. Pourtant, l’organisation a presque réussi à faire oublier l’existence des autres groupes terroristes sur les réseaux sociaux :

Twitter lui permet d’exister, car tant que le monde parle de lui, l’EI est un acteur sur le plan international. L’EI publie ainsi de nombreuses vidéos de décapitation et de destruction de patrimoine. Elle cherche l’attention de la presse, particulièrement sur Twitter :

Il essaie aussi de mentir sur la réalité du terrain de guerre. Ainsi, ces deux tweets ont été diffusés par un compte créé quelques heures avant la deuxième offensive contre Palmyre où le groupe Etat islamique a pris la ville. Ces tweets annonçaient déjà la victoire du groupe alors qu’au même moment, le groupe était en recul.

Comme le signale, le RAND Corporation, les Social media sont désormais au cœur des stratégies de communication lors de conflits[1]

III. Conclusions

Une presse complice de la propagande

On voit donc une presse complice sans le savoir de la propagande islamiste puisqu’elle diffuse des articles annonçant que l’Etat Islamique peut attaquer les sites de nos gouvernements. Un simple check-up ou un coup de fil à un spécialiste aurait suffi à décider qu’il ne fallait pas publier cette information. On préfère instituer la peur de façon à avoir du clic que de faire un travail de fond. Car actuellement, la presse et Twitter permettent à l’Etat Islamique d’exister, car tant que le monde parle de lui, l’EI est un acteur sur le plan international. L’EI publie ainsi de nombreuses vidéos de décapitation et de destruction de patrimoine. Elle cherche l’attention de la presse, particulièrement sur Twitter dont ils se servent comme un “communiqué de presse 2.0” :

L’initiative est d’ailleurs plus que réussie puisqu’actuellement, l’Etat Islamique mobilise toutes les conversations :

Il serait donc plus que temps que la presse devienne responsable en refusant de partager de la propagande sous le couvert de l'”information”.

La censure, inefficace ?

Pourquoi supprimer le contenu faisant l’apologie sur YouTube alors que nous ne faisons rien contre les hébergeurs alternatifs utilisés par l’organisation ? Pourquoi demander à Google d’ôter les liens référant à des contenus faisant l’apologie du terrorisme alors que le premier lien en tapant « Dar Al-islam » dans la barre de recherche du moteur de recherche renvoie vers un site qui reprend tous les magazines de l’organisation ? Toutes ces questions posent la question de la censure dans un Web décentralisé. Il a été très difficile d’analyser les comptes et l’organisation des terroristes en raison des suppressions. Gageons que ceux qui analysent ces mouvements ont encore les données sur la main et qu’ils ne se contentent pas d’avoir la touche delete comme simple stratégie.

Le terrorisme et la propagande se jouent désormais aussi dans le virtuel

Il y a d’une part la volonté de faire la démonstration d’une aptitude à frapper partout, que ce soit dans la dimension réelle ou virtuelle. À l’instar des défilés de chars pour montrer la force d’un pays, l’État Islamique tente également de faire croire qu’elle possède une armée numérique capable de lancer des hacks d’envergure. Il n’hésite d’ailleurs pas à utiliser de vieilles techniques soviétiques des “héros de guerre” :

Les hackers mettant dorénavant dans leur bio Twitter qu’ils font partie d’une troupe “d’élite”. Reste que pour l’instant,les initiatives sont assez maladroites et tout cela ressemble beaucoup à un défilé de soldats en plomb portant des pistolets en plastique.

Reste que ça dénote que l’État Islamique désire faire croire qu’ils possèdent de hackers, et ce même s’il s’agit de simples utilisateurs de Google. (Cela fait également réfléchir sur le fait que nous laissons de plus en plus de traces et que ces traces peuvent être récupérées par tout un chacun.)

Sur Twitter, le hashtag #IslamicClownArmy les tourne d’ailleurs en dérision :

https://twitter.com/MissyGH/status/658371015941206016

Ce type de propagande a-t-il un effet en dehors de quelques spécialistes les regardant ? Auront-ils une vraie armée de hackers sous peu ? Est-ce que cette “équipe” fait vraiment partie de l’Etat Islamique ou il s’agit d’isolés ? Autant de questions en suspens. Reste que cela montre s’il en fallait encore une preuve que l’avenir est à la CyberWar, que les réseaux sociaux occuperont une place importante et que la presse est prise en otage sans même s’en rendre compte.

[1] BAY M. and PORCHE I.R., War on the Web, RAND Corporation, 23 July 2015, United States (http://www.rand.org/blog/2015/07/war-on-the-web.html?utm_source=policycurrents&utm_medium=email&utm_campaign=policycurrents20150730, consulté le 16 octobre 2015)

Le Blog de Camille Doucet est à lire ici.

Saper Vedere

Saper Vedere