Dimanche, l’État Islamique a lancé une “vaste” offensive de cyberhacking sur la France où elle aurait eu accès à des données sur le Ministère de la Défense et de la Culture. L’information a beaucoup été partagée sur Twitter :

A tel point que des médias sont tombés dans le panneau en publiant que des ministères du gouvernement français avaient été attaqués. Le Parisien titrait ainsi :

“Cyberjihadisme : trois sites de ministères français piratés” pointant lui-même vers un article du Figaro qui dirait que “L’attaque, qui a commencé vendredi, a été confirmée au Figaro.fr par une source gouvernementale.” Finalement, les deux médias éditeront leur article en disant qu’il s’agirait d’une attaque bénigne et «plutôt fantaisiste». (Un jour après.) 20minutes.fr, toujours à l’affût du clic titre “Cybercaliphate : Des hackers revendiquent le piratage de sites ministériels” en répercutant les informations et le démenti.

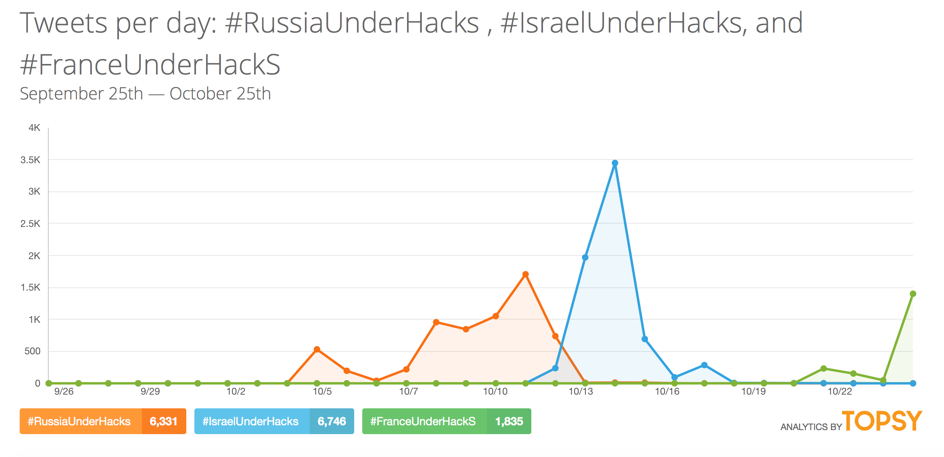

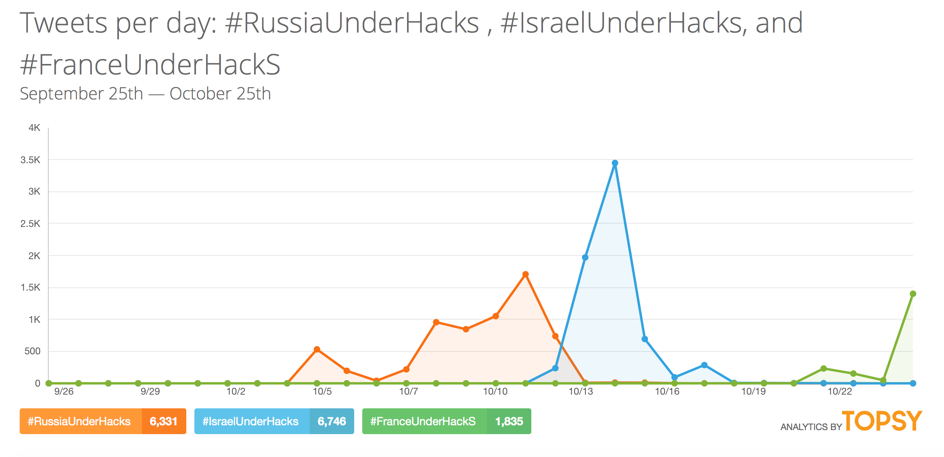

En réalité, tout cela est complètement faux et cousu de fil blanc. Cela fait maintenant des mois que nous observons le phénomène et il n’est pas le premier. Il y a effectivement eu des opérations contre les États-Unis, contre l’Angleterre, contre l’Arabie Saoudite, contre la Russie, contre Israël et enfin, contre la France. La preuve via ce tableau des dernières opérations autour de hashtags à la fois en anglais et en arabe :

I. Toute l’opération n’était que du vent

Les seuls hackers qui annoncent qu’ils arrivent

A chaque fois, la “Islamic Cyber Army” se met en scène via un trailer de leur opération. Cela démontre déjà de l’aspect propagandiste de l’opération puisque je connais peu de hackers qui annoncent à leurs cibles qu’ils vont arriver sous peu :

https://twitter.com/doucetc/status/658343961166237697

Les hackers.. de Google

En réalité, de hack, il n’y en a aucun. En effet, nous avons remarqué que de nombreuses fois, les mêmes documents circulaient.

Par deux fois, le groupe a annoncé avoir hacké des Princes saoudiens à deux dates différentes : le 11 septembre 2015 et le 28 septembre 2015.

Cas 1 : le 11 septembre 2015

Cas 2 : le 28 septembre 2015

En analysant la genèse des comptes de ces hackers, il est possible de retrouver aux deux dates les mêmes documents comme le montrent les tweets ci-dessus. Il a déjà été prouvé par le compte Terror Monitor que la plupart des données hackées sont facilement trouvables pour tout un chacun sur le net. Pour le cas de la France, nous avons également fait quelques tests sur base de listes diffusées par l’EI :

Toutes ces informations sont disponibles… sur le site du sénat. Prenons par exemple Pierre Hérisson. Il est dit qu’il n’a pas de profession déclarée. Or, sur le site du sénat, il en a bien une.

Via Michel Bécot, nous comprenons qu’en réalité, l’EI n’a pas “hacké les sénateurs actuels, mais les anciens (défenses de rire)

Le hack n’est donc qu’un simple : « inurl:*.gouv.fr ext:xls”, technique bien connue de tous les amateurs d’intelligence économique.

II. La censure, inefficace ?

Un autre point important est celui de la censure. Pourquoi supprimer le contenu faisant l’apologie sur YouTube alors que nous ne faisons rien contre les hébergeurs alternatifs utilisés par l’organisation ? Pourquoi demander à Google d’ôter les liens référant à des contenus faisant l’apologie du terrorisme alors que le premier lien en tapant « Dar Al-islam » dans la barre de recherche du moteur de recherche renvoie vers un site qui reprend tous les magazines de l’organisation ? Toutes ces questions posent la question de la censure dans un Web décentralisé. Twitter est également sur le pied de guerre pour supprimer tous les comptes dans un temps record. Reste que les comptes se recréent à vue d’oeil, les cyber djihadistes annonçant eux-mêmes avoir été banni :

Certains affichent même leur historique :

Les cyberdjihadistes fonctionnent sur base pyramidale dans leur communication :

Twitter tente de couper les 3 premiers niveaux, mais beaucoup de personnes qui ne tweetent pas via le hashtag sont dès lors “hors radar” pour Twitter. Or, ces comptes-là sont connus des djihadistes. Ils servent à reconstruire la pyramide presque instanément comme nous l’avons démontré :

Ces comptes “supports” sont préparés bien à l’avance sont les pivots de toute l’opération. C’est ceux-là qu’il faudrait abattre. Il a d’ailleurs été très difficile pour nous d’analyser les comptes et l’organisation des terroristes en raison des suppressions. Gageons que ceux qui analysent ces mouvements ont encore les données sur la main et qu’ils ne se contentent pas d’avoir la touche delete comme simple stratégie.

III. Conclusions

Une presse complice de la propagande

On voit donc une presse complètement complice de la propagande islamiste. A l’instar des vidéos de destruction de monument antique que l’EI diffuse uniquement pour faire la promotion de son trafic d’oeuvre d’art clandestin, des vidéos de décapitation utilisée pour montrer la terreur et toucher leurs vraies cibles, la presse diffuse des articles annonçant que l’Etat Islamique peut attaquer les sites de nos gouvernements. Un simple check-up ou un coup de fil à un spécialiste aurait suffi à décider qu’il ne fallait pas publier cette information. On préfère instituer la peur de façon à avoir du clic que de faire un travail de fond. Car actuellement, la presse et Twitter permettent à l’Etat Islamique d’exister, car tant que le monde parle de lui, l’EI est un acteur sur le plan international. L’EI publie ainsi de nombreuses vidéos de décapitation et de destruction de patrimoine. Elle cherche l’attention de la presse, particulièrement sur Twitter dont ils se servent comme un “communiqué de presse 2.0” :

L’initiative est d’ailleurs plus que réussie puisqu’actuellement, l’Etat Islamique mobilise toutes les conversations :

Il serait donc plus que temps que la presse devienne responsable en refusant de partager de la propagande sous le couvert de l'”information”.

Le terrorisme et la propagande se jouent désormais aussi dans le virtuel

Il y a d’une part la volonté de faire la démonstration d’une aptitude à frapper partout, que ce soit dans la dimension réelle ou virtuelle. À l’instar des défilés de chars pour montrer la force d’un pays, l’État Islamique tente également de faire croire qu’elle possède une armée numérique capable de lancer des hacks d’envergure. Il n’hésite d’ailleurs pas à utiliser de vieilles techniques soviétiques des “héros de guerre” :

Les hackers mettant dorénavant dans leur bio Twitter qu’ils font partie d’une troupe “d’élite”. Reste que pour l’instant,les initiatives sont assez maladroites et tout cela ressemble beaucoup à un défilé de soldats en plomb portant des pistolets en plastique. Le parallèle peut d’ailleurs être fait avec le défilé d’armes massives dont on sait qu’elles ne sont presque plus utilisables :

Reste que ça dénote que l’État Islamique désire faire croire qu’ils possèdent de hackers, et ce même s’il s’agit de simples utilisateurs de Google. (Cela fait également réfléchir sur le fait que nous laissons de plus en plus de traces et que ces traces peuvent être récupérées par tout un chacun.)

Sur Twitter, le hashtag #IslamicClownArmy les tourne d’ailleurs en dérision :

https://twitter.com/MissyGH/status/658371015941206016

Ce type de propagande a-t-il un effet en dehors de quelques spécialistes les regardant ? Auront-ils une vraie armée de hackers sous peu ? Est-ce que cette “équipe” fait vraiment partie de l’Etat Islamique ou il s’agit d’isolés ? Autant de questions en suspens. Reste que cela montre s’il en fallait encore une preuve que l’avenir est à la CyberWar, que les réseaux sociaux occuperont une place importante et que la presse est prise en otage sans même s’en rendre compte.

Saper Vedere

Saper Vedere